Витончена кібер -кампанія використовує місце для користувачів довіри в популярному програмному забезпеченні співпраці, спонукаючи їх до завантаження озброєної версії команд Microsoft для отримання віддаленого доступу до своїх систем.

Актори загрози використовують отруєння оптимізацією пошукових систем (SEO) та шкідливими рекламними рекламами, щоб заманити жертв, що не підозрюють, на шахрайські сторінки завантаження, тактика, яка тісно відображає попередні кампанії, що стосуються іншого довіреного програмного забезпечення.

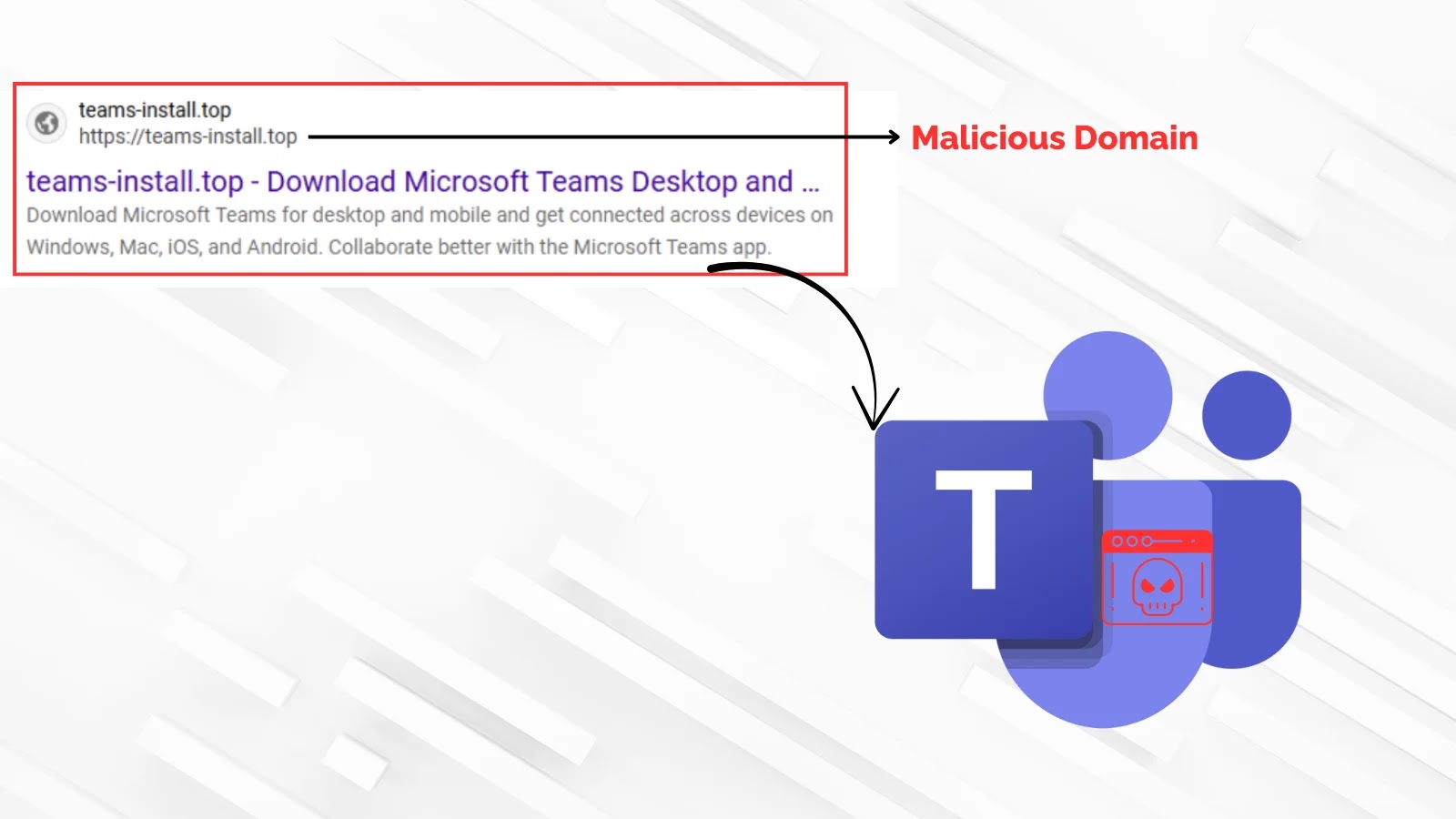

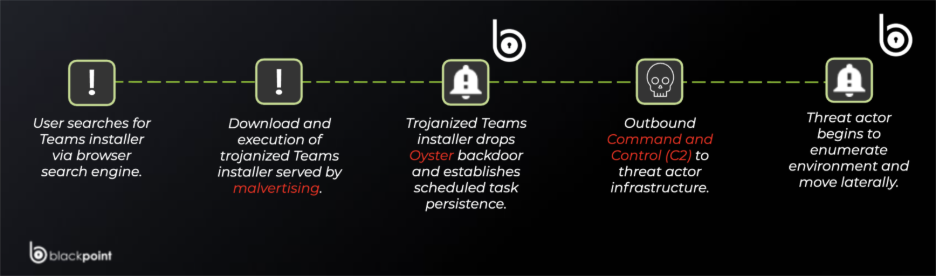

BlackPoint визначив нову хвилю атак, де користувачам, які шукають “Команди Microsoft Teams”, представлені шкідливі оголошення, які перенаправляють їх на підроблені веб -сайти.

Один такий домен, teams-install[.]topспостерігається, що представляє офіційний портал завантаження Microsoft, пропонуючи шкідливий файл з назвою MSTeamsSetup.exe.

Щоб виявити законні, ці підроблені інсталятори часто підписуються з недостовірними цифровими сертифікатами від емітентів, таких як “4 -й стан OY” та “NRM Network Risk Management Inc.” Ця методика допомагає обійти базову перевірку безпеки, що не підписав програмне забезпечення.

Збройні команди Microsoft доставляють устрицю Backdoor

Виконання шахрайського інсталятора запускає багатоступеневу атаку, яка розгортає стійкий задній кут, відомий як Oyster, або Broomstick.

Зловмисне програмне забезпечення скидає зловмисний файл DLL на ім'я CFOPTURESERCE.DLL в %APPDATA%\\Roaming папка і встановлює наполегливість, створюючи заплановане завдання під назвою CaptureService.

Це завдання налаштовано періодично запускати DLL, гарантуючи, що Backdoor залишається активним навіть після перезавантаження системи і дозволяє йому поєднуватися з звичайною активністю Windows.

Backdoor устриця забезпечує зловмисникам сильну опору в компрометованій мережі.

Це дозволяє отримати віддалений доступ, збирає систему інформації та встановлює спілкування з серверами командування та контролю (C2) для отримання даних та отримує подальші інструкції або корисні навантаження.

У цій кампанії устриці спостерігали спілкування з доменами С2, такими як Nickbush24[.]com та techwisenetwork[.]Com, BlackPoint Analyshies виявив.

Ця кампанія не є поодиноким інцидентом, а частина більш широкої тенденції, де кіберзлочинці озброюють відомі бренди програмного забезпечення для досягнення початкового доступу. Тактика схожа на попередні кампанії, які розповсюджували підроблені інсталятори для Putty, WinSCP та Google Chrome.

Використовуючи мальвертизацію та отруєння SEO, зловмисники можуть ефективно орієнтуватися на широку аудиторію, використовуючи довіру користувачів як до пошукових систем, так і в популярних підприємницьких інструментах.

Застосування устриць, що займається устриці, особливо стосується, оскільки воно пов'язане з операціями викупу, як Rhysida, які використовували її для проникнення корпоративних мереж.

Ця стратегія підкреслює зміну, коли суб'єкти загрози не просто покладаються на фішинг-електронні листи, але активно отруюють ланцюг поставок програмного забезпечення на рівні завантаження користувача.

Кампанія розроблена для того, щоб обійти деякі традиційні антивірусні та кінцеві точки виявлення та реагування (EDR), що робить його прихованою та небезпечною загрозою.

Для зменшення цього ризику організаціям та особам настійно рекомендується завантажувати програмне забезпечення виключно з офіційних веб -сайтів постачальників.

Використання збережених закладок для частоти для завантаження рекомендується, щоб покладатися на результати пошукової системи, особливо спонсоровані реклами. Побритість та освіта користувачів залишаються критичними лініями оборони проти цих розвиваються тактики соціальної інженерії.

Слідкуйте за нами в Google News, LinkedIn та X для щоденних оновлень кібербезпеки. Зв’яжіться з нами, щоб представити свої історії.