Кампанія з отруєння SEO Bummebee, виявлена на початку цього тижня, зловживаючи брендом RVTools, використовує більше доменів, що імітують інші популярні проекти з відкритим кодом.

BleepingComputer зміг знайти два випадки, що використовують славу Zenmap, графічний інтерфейс для інструменту сканування мережі NMAP та утиліта WinMTR Tracerout.

Навантажувач зловмисного програмного забезпечення джмеля була просунута через щонайменше два домени – ZenMap[.]Pro і Winmtr[.]org. Поки останні зараз офлайн, перший все ще знаходиться в Інтернеті і показує фальшиву сторінку блогу про Zenmap при відвідуванні безпосередньо.

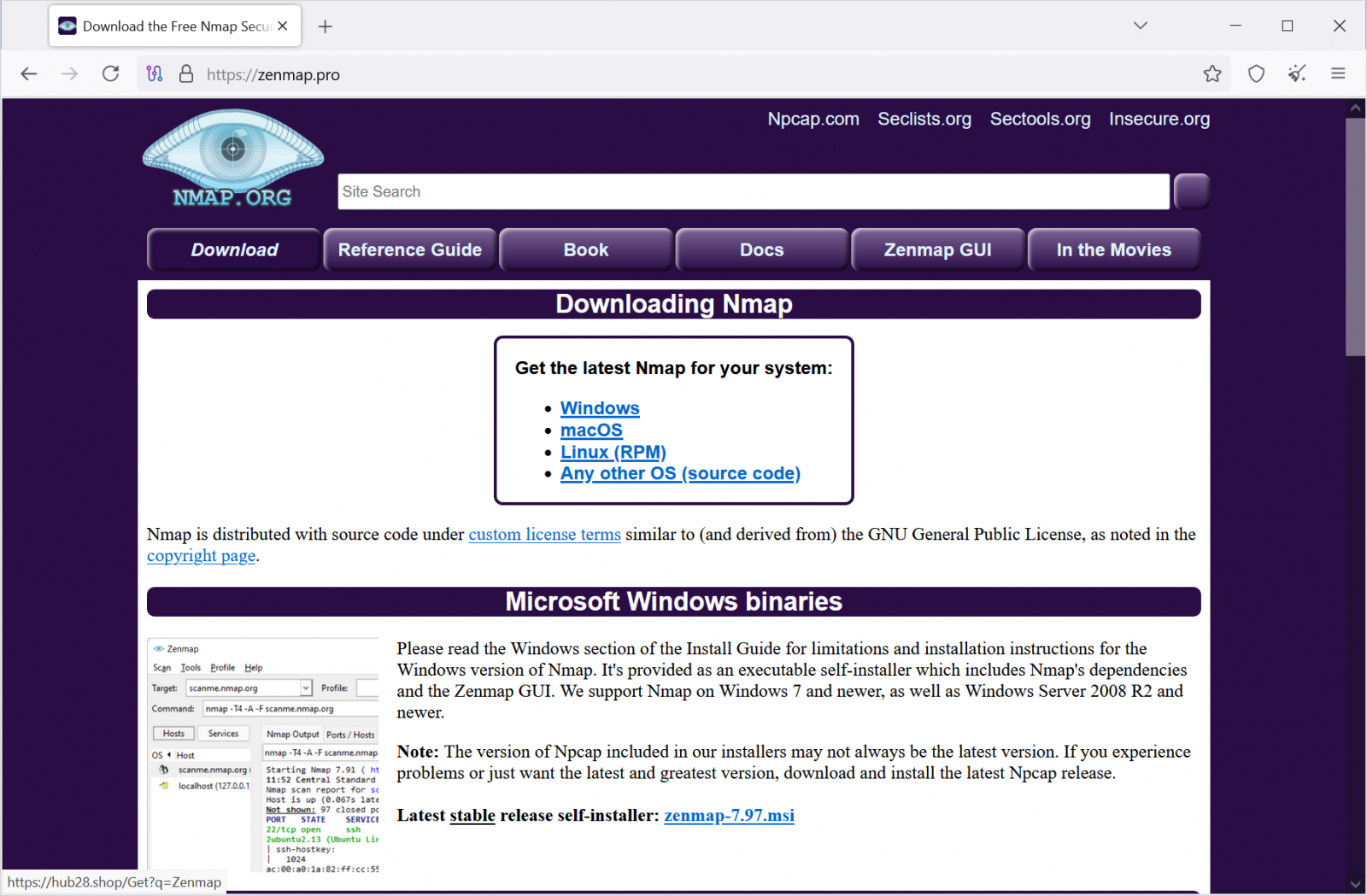

Коли користувачі перенаправлені на ZenMap[.]Pro з результатів пошуку, однак, він показує клон законного веб -сайту для утиліти NMAP (Network Mapper):

Джерело: BleepingComputer

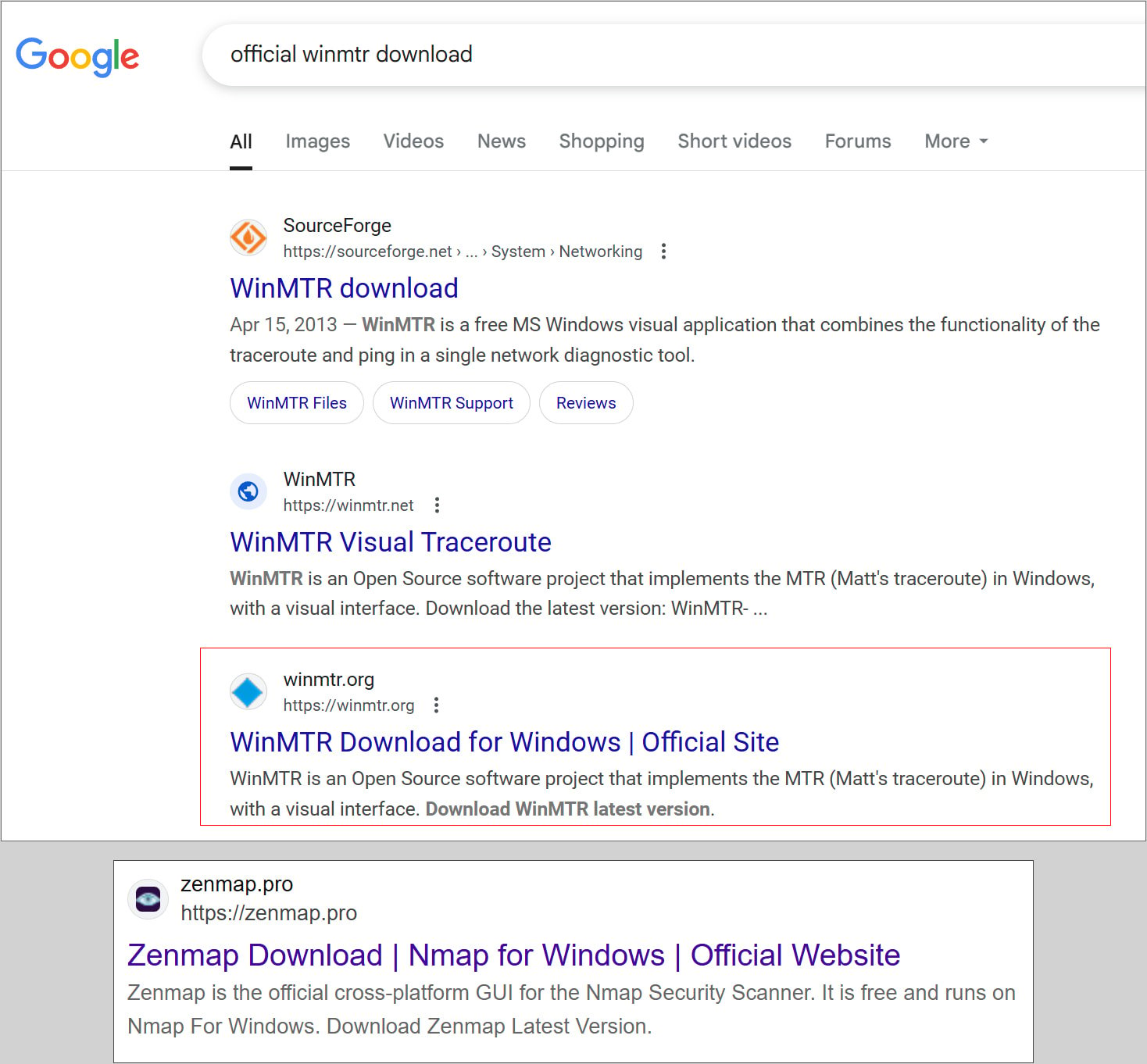

Два сайти отримали трафік через отруєння SEO та оцінюють високі результати в Google та результати пошуку Bing для пов'язаних з ними умов.

Джерело: BleepingComputer

Якщо хтось безпосередньо відвідує фальшивий сайт Zenmap, він показує декілька із створеними AI статтями, як видно на зображенні нижче:

Джерело: BleepingComputer

Корисні навантаження, що постачаються через розділ завантаження “Zenmap-7.97.msi” та “winmtr.msi, і вони обидва ухиляються від більшості антивірусних двигунів на вірустотал [1, 2].

Інсталятори доставляють обіцяну програму разом із шкідливим DLL, як у випадку з RVTools, який скидає навантажувач джмеля на пристрої користувачів.

Звідти бекдур може бути використаний для профілю жертви та введення додаткових корисних навантажень, які можуть включати Infostealers, викупне програмне забезпечення та інші типи шкідливих програм.

Окрім зазначених вище інструментів з відкритим кодом, BleepingComputer також побачив ту саму кампанію, спрямовану на користувачів, які шукають програмне забезпечення для управління камерами Hanwha WisenetViewer.

Дослідник Cyjax Джо Вріден також помітив трояналізовану версію програмного забезпечення для управління відео, що xprotect xprotect є частиною тієї ж кампанії, зловмисні інсталятори доставляли 'hestonesys[.]org '(онлайн).

Офіційні rvtools все ще в автономному режимі

Обидва офіційні домени RVTools – Robware.net та rvtools.com – в даний час показують попередження для користувачів, щоб не завантажувати програмне забезпечення з неофіційних сайтів, але не надайте доступ до завантаження посилання самі.

Після звинувачень у тому, що офіційний сайт RVTools підштовхнув інсталятор, що переповнюється зловмисним програмним забезпеченням, Dell Technologies заперечував звинувачення, сказавши, що його сайти не розповсюджують трояналізований варіант продукту.

Dell заявив, що офіційні сайти RVTools були взяті в режимі офлайн, оскільки вони були цілями нападів розподіленої відмови в обслуговуванні (DDOS).

Одним із пояснень нападів було б те, що актор загрози, що стоїть за Джамбі, вирішив зняти офіційні портали для завантаження, щоб їхати на зловмисні сайти, які шукають альтернативні джерела для інструменту.

Щоб пом'якшити ризик встановлення трояналізованих версій законного програмного забезпечення, найкраща рекомендація – переконатися, що ви отримаєте його з офіційних джерел та менеджерів пакетів.

Варто також перевірити хеш завантаженого інсталятора з відомою чистою версією перед її запуском.

На основі аналізу 14 м зловмисних дій відкрийте для себе топ -10 методів ATT & CK, що стоять за 93% атак та як захищатись від них.