Акторів загрози спостерігали за допомогою, здавалося б, законних інструментів штучного інтелекту (AI) та програмного забезпечення для підступного зловмисного програмного забезпечення для майбутніх атак на організації у всьому світі.

За даними Trend Micro, кампанія використовує продуктивність або AI-посилені інструменти для забезпечення зловмисного програмного забезпечення, орієнтованого на різні регіони, включаючи Європу, Америку та Азію, Близький Схід та Африку (AMEA).

Виробництво, уряд, охорона здоров'я, технології та роздрібна торгівля – одні з найкращих секторів, постраждалих від нападів, з Індією, США, Францією, Італією, Бразилією, Німеччиною, Великобританією, Норвегією, Іспанією та Канадою, що виникають як регіони з найбільшою інфекцією, що свідчить про глобальне розповсюдження.

“Це розповсюдження в різних умовах свідчить про те, що vullai – це не поодинокий інцидент, а скоріше, що в даний час розповсюджується в дикій кампанії”, – дослідники безпеки Джефрі, Еммануео, Емманупе Рах, Джошуа Ліджандро Цанг, Армандо Натаніел Педрагоса, Мелвін Сінгва, Мухаммед Малабай, і Марко Дега, – Мелвін Сінгва.

Кампанія була кодована viulai Trend Micro, описуючи зловмисників, що стоять за операцією, як “дуже здатний” завдяки їх здатності розмивати межу між автентичним та оманливим програмним забезпеченням для розподілу зловмисного програмного забезпечення та їх здатністю приховати свої шкідливі особливості в інакше функціональних додатках.

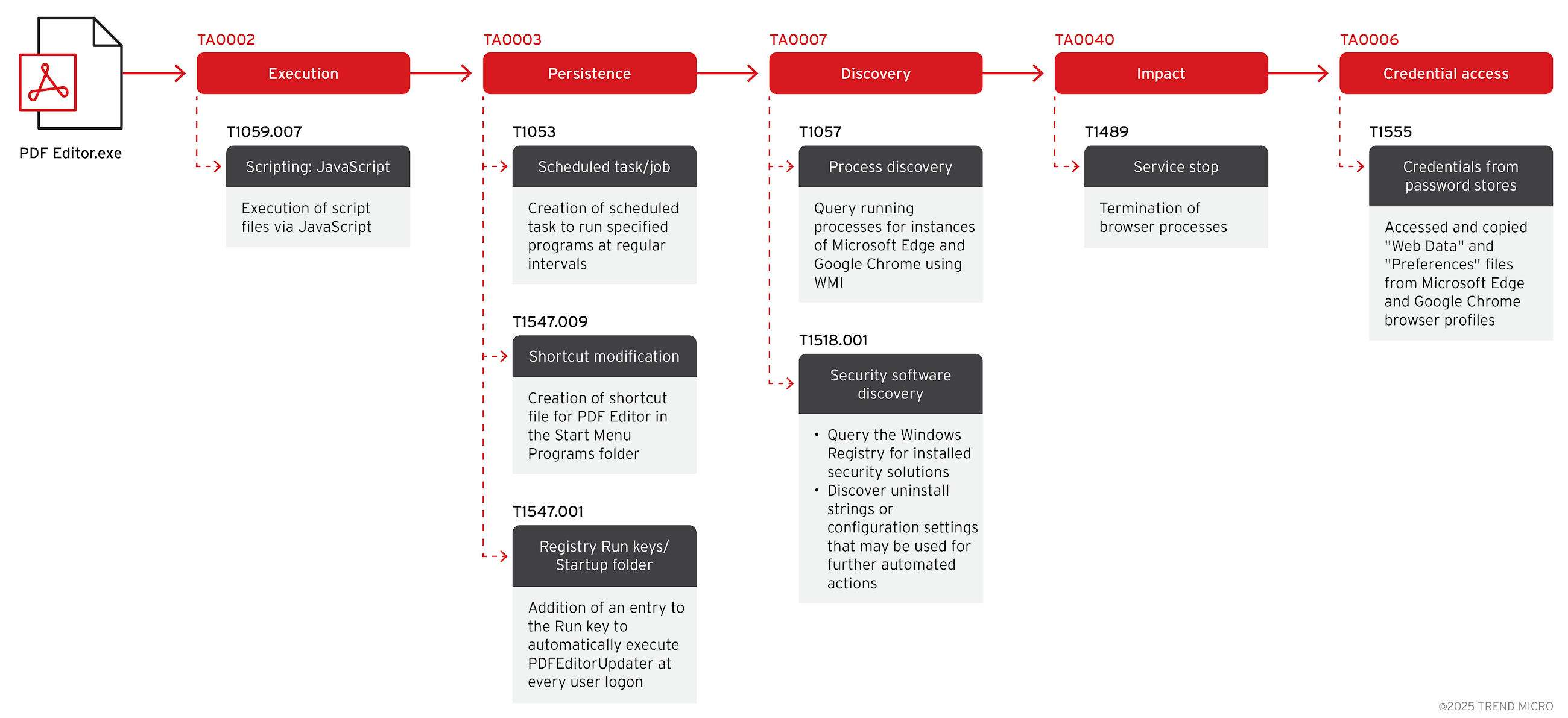

Деякі програми, розподілені за методом, включають AppSuite, браузер EPI, JustaskJacky, Finder, Onestart, PDF -редактор, рецепт Lister та підроблений шеф -кухар. Деякі аспекти кампанії були детально задокументовані за допомогою Expel, G Data та Truesec минулого місяця.

Що стосується кампанії, – це довжина, до якої зловмисники пішли на те, щоб ці програми виглядали справжніми і в кінцевому підсумку проводять безліч морських заходів на задньому плані після встановлення, не піднімаючи жодних червоних прапорів. Обман додатково покращується за допомогою використання сертифікатів підписання від одноразових компаній, оскільки старіші підписання скасовуються.

“Eliai маскується як продуктивність або інструменти, посилені AI, з професійними інтерфейсами та дійсними цифровими підписами, що ускладнює користувачів та інструментів безпеки, щоб відрізнити його від законного програмного забезпечення”,-сказав Тенд Мікро.

Кінцевою метою кампанії є проведення широкого розвідки, даних про ефільтрат, чутливих до браузера та підтримувати зашифроване, зв'язок у режимі реального часу з його командно-контрольними (C2), використовуючи канали, призначені AES, для отримання команд зловмисника та розгортання додаткових корисних навантажень.

По суті, він використовує кілька методів розповсюдження, включаючи використання нещодавно зареєстрованих веб -сайтів, які імітують портали постачальників, зловмисні оголошення, маніпуляції з SEO та просувають посилання на завантаження на форумах та соціальних медіа.

Hullai, за Trend Micro, використовується як стажер, головним чином виступає як провідник для отримання початкового доступу, встановлення наполегливості та підготовки зараженої системи для додаткових корисних навантажень, вживаючи заходів для перерахування встановленого програмного забезпечення для безпеки та аналізу перешкод.

“Замість того, щоб покладатися на явно шкідливі файли, ці троянці імітують появу реального програмного забезпечення, щоб не вдосконалюватися як в корпоративному, так і в особистому середовищі, часто отримуючи постійний доступ, перш ніж викликати будь -які підозри”, – сказала компанія. “Цей підхід з подвійним призначенням забезпечує очікування користувача, що ще більше знижує шанс на підозру чи розслідування.”

Подальший аналіз G Gata також визначив, що суб'єкти загрози, що стоять за Onestart, ManualFinder та AppSuite, однакові і що серверна інфраструктура ділиться для розповсюдження та налаштування всіх цих програм.

“Вони торгують зловмисним програмним забезпеченням, замаскованим як ігри, рецепт друку, пошук рецептів, ручного пошуку та останнім часом, додавання модного слова” AI “для заманюваних користувачів”, – сказав дослідник безпеки Бану Рамакришнан.

Expel заявив, що розробники, що стоять за редакторами AppSuite та PDF, використовували щонайменше 26 сертифікатів підписання коду, виданих для компаній у Панамі та Малайзії, серед інших, протягом останніх семи років, щоб їх програмне забезпечення здавалося законним.

Компанія з кібербезпеки відстежує зловмисне програмне забезпечення, підписане за допомогою цих сертифікатів під назвою Baoloader, додавши, що воно відрізняється від TamperedChef, посилаючись на відмінності в поведінкових відмінностях та схемі сертифіката.

Варто зазначити, що ім'я TamperedChef вперше було віднесено до зловмисного програми рецепту, налаштовану на налаштування крадіжки каналу зв'язку з віддаленим сервером та отримувати команди, що полегшують крадіжку даних.

“Tamperedchef використовував сертифікати підписання коду, видані компаніям в Україні та Великобританії, тоді як Баолодер послідовно використовував сертифікати з Панами та Малайзії”,-зазначила компанія.

І це ще не все. Ефект поля та безпека керівництва з тих пір виявили більш цифрово підписані бінарні файли, які маскуються як інструменти для календаря та перегляду зображень, та використовують настільну основу NeuctorinyJS для виконання довільного коду JavaScript та чутливих до сифонів даних.

“Використання нейтрінінінони для виконання корисних навантажень JavaScript та взаємодії з доступом до API, що забезпечується API, доступом, нервовим процесом та мережевим зв'язком”, – сказав Ефект поля. “Використання зловмисного програмного забезпечення Unicode Homoglyphs для кодування корисних навантажень у межах, здавалося б, доброякісних відповідей API, дозволило йому обходити виявлення на основі рядків та відповідність підписів.”

Канадська компанія з кібербезпеки заявила, що наявність декількох видавців, що знаходяться в кодах, у кількох зразках свідчать про те, що постачальник зловмисного програмного забезпечення як послуги з зловмисним програмним забезпеченням, або на ринку, що підписує код, що сприяє широкому розповсюдженню.

“Кампанія Tamperedchef ілюструє, як суб'єкти загрози розвивають свої механізми доставки, зброяючи потенційно небажані додатки, зловживаючи підписанням цифрового коду та розгортанням методів кодування прихованого кодування”, – сказано в повідомленні. “Ці тактики дозволяють зловмисному програмному забезпеченні маскуватися як законне програмне забезпечення, обхід оборони кінцевої точки та використовувати довіру користувачів.”