З кінця 2024 року складна фішинг -операція, що використовує 260 доменів для розміщення понад 5000 озброєних файлів PDF, орієнтувалася на користувачів по всій Північній Америці, Азії та Південній Європі.

У кампанії використовуються фальшиві екрани Captcha, оптимізація пошукових систем (SEO) та доставка корисної навантаження на основі PowerShell для викрадення даних про кредитну карту та розгортання зловмисного програмного забезпечення Lumma.

Напади вплинули на 1150 організацій та 7000 осіб, при цьому найбільше постраждали технології, фінансові послуги та виробничі сектори.

Підроблені капчу та притулок для корисних навантажень PowerShell

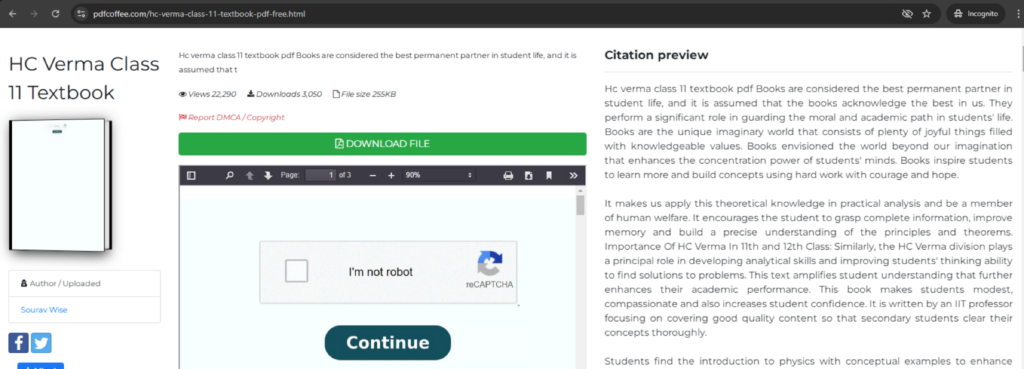

Виявлена Netskope Labs, кампанія починається, коли жертви шукають документи, такі як посібники користувачів, шаблони або форми в пошукових системах.

Зловмисники використовують тактику SEO, щоб підштовхнути шкідливі PDF -файли – вкладені в компрометовані мережі доставки вмісту (CDN), такі як WebFlow, WSIMG.com Godaddy та вражаюче – до вершини результатів пошуку.

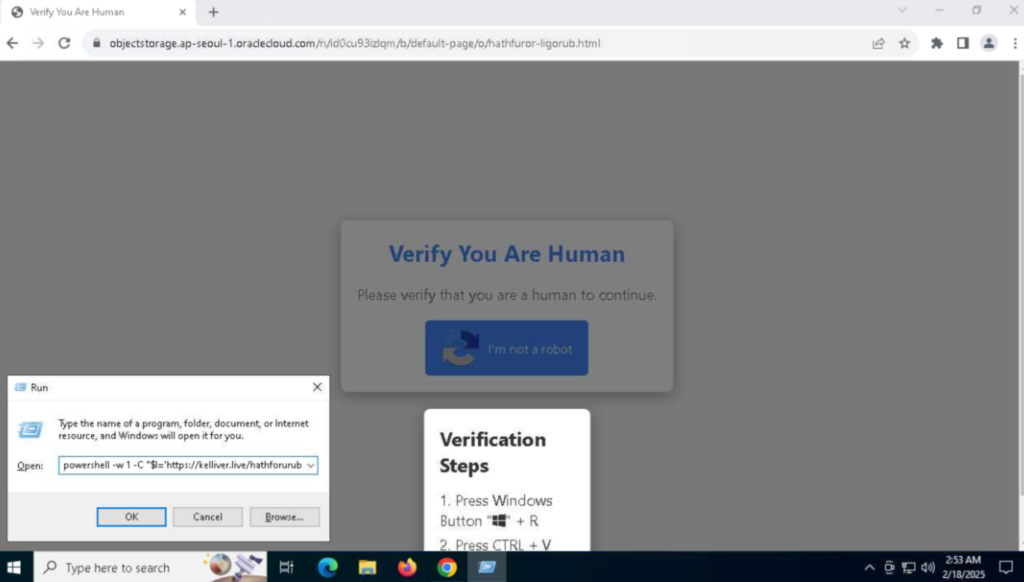

Ці PDF -файли вбудовують підроблені екрани перевірки Captcha, які перенаправляють користувачів на фішинг -сторінки. На відміну від законних капчу, ці зображення містять гіперпосилання, замасковані як перевірка перевірки, жертви маршрутизації на сайти збору даних або спрацьовування завантаження зловмисних програм.

У підмножині атак, натиснувши Captcha, копіюється, що придушував код PowerShell до буфера обміну жертви. При виконанні цей код посилається на MSHTA, законну утиліту Windows, щоб отримати шкідливий сценарій з доменів, таких як Get-Verified.B-CDN[.]сітка.

Потім сценарій завантажує Lumma Stealer, інструмент для зловмисного програмного забезпечення зловмисного програмного забезпечення, що краде інформацією (MAAS), який екфільтрує паролі, жетони сеансу та гаманці криптовалют.

Зокрема, зловмисники змушують використовувати PowerShell V1.0 для обходу сучасних протоколів безпеки.

“Команда MSHTA завантажує наступний етап сценарій PowerShell, який завантажує та виконує зловмисне програмне забезпечення Lumma Spealer”, – зазначили дослідники.

Зловмисне програмне забезпечення використовує процес, що рухається, щоб ввести шкідливий код у законні виконувані файли, ухиляючись від виявлення кінцевої точки. Потім він exfiltrates Data через HTTPS до C2 -серверів, розміщених на інфраструктурі FAST та WIX.

Перехресна експлуатація експлуатації

Інфраструктура кампанії охоплює 260 доменів, включаючи сховища PDF, такі як PDFcoffee та Інтернет -архів, розширюючи його охоплення користувачам, які шукають бібліотек документів.

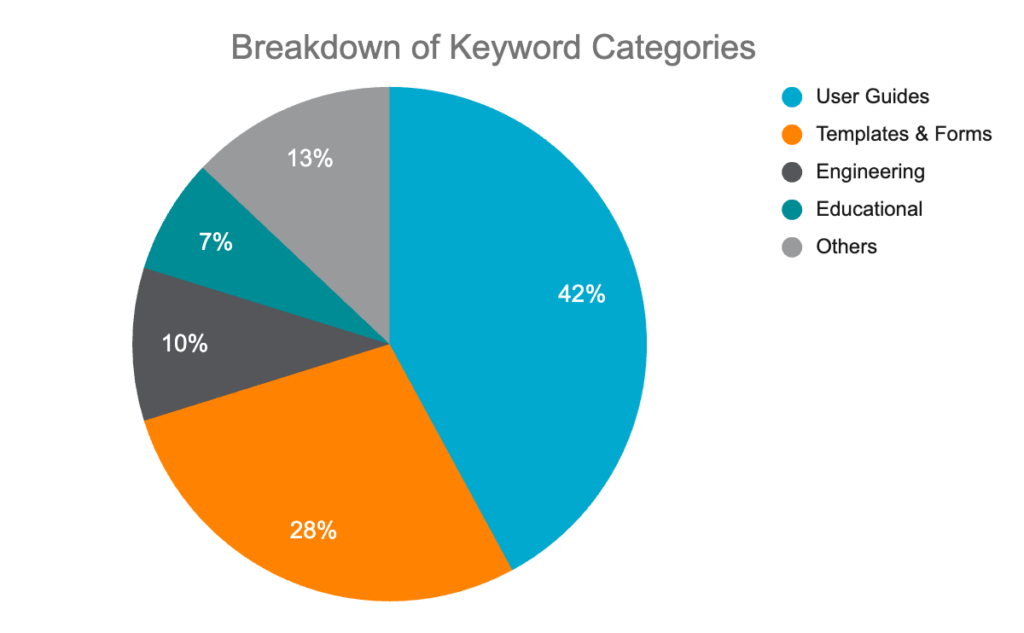

Понад 4000 ключових слів, включаючи “Безкоштовне завантаження”, “друк” та “шаблон”, були спрямовані на оптимізацію зловмисної видимості PDF.

CDN WebFlow (Assets.website-Files[.]com) став головним господарем, що становить 42% фішинг-PDF-файлів, а потім субдомени, пов'язані з Godaddy.

Географічно 58% жертв були в Північній Америці, з 27% в Азії та 15% у Південній Європі. Сектори, специфічні для націлювання на пріоритетні технологічні фірми (34%), фінансові установи (28%) та виробничі суб'єкти (19%), ймовірно, через їх доступ до власних даних та платіжних систем.

Пом'якшення

Організації рекомендуються:

- Вимкніть Legacy PowerShell версії для запобігання понижених атак.

- Контролюйте трафік CDN для аномальних з'єднань до субдоменів Webflow або Godaddy.

- Впровадити програму дозволити списки обмеження несанкціонованого виконання сценарію.

Зберігаючи інструменти SEO, CDN та Legacy, суб'єкти загрози посилюють їх охоплення, ускладнюючи атрибуцію.

У міру того, як фішинг-тактика зростає більш складною, ініціативна полювання на загрозу та міжгалузева співпраця залишаються критичними для порушення життєвого циклу кіберзлочинності.

Collect Threat Intelligence on the Latest Malware and Phishing Attacks with ANY.RUN TI Lookup -> Try for free