Складна кампанія з отруєння SEO, орієнтована на системні адміністратори з шкідливим зловмисним програмним забезпеченням.

Дослідники Arctic Wolf Security виявили небезпечну оптимізацію пошукових систем (SEO) отруєння та мальвертизуючу кампанію, яка орієнтується на ІТ -фахівців з початку червня 2025 року.

Кампанія використовує фальшиві веб -сайти, що розміщують трояналізовані версії популярних ІТ -інструментів, зокрема шпаклівки та WinSCP, для встановлення зловмисного програмного забезпечення Backdoor на системах жертв.

Огляд кампанії

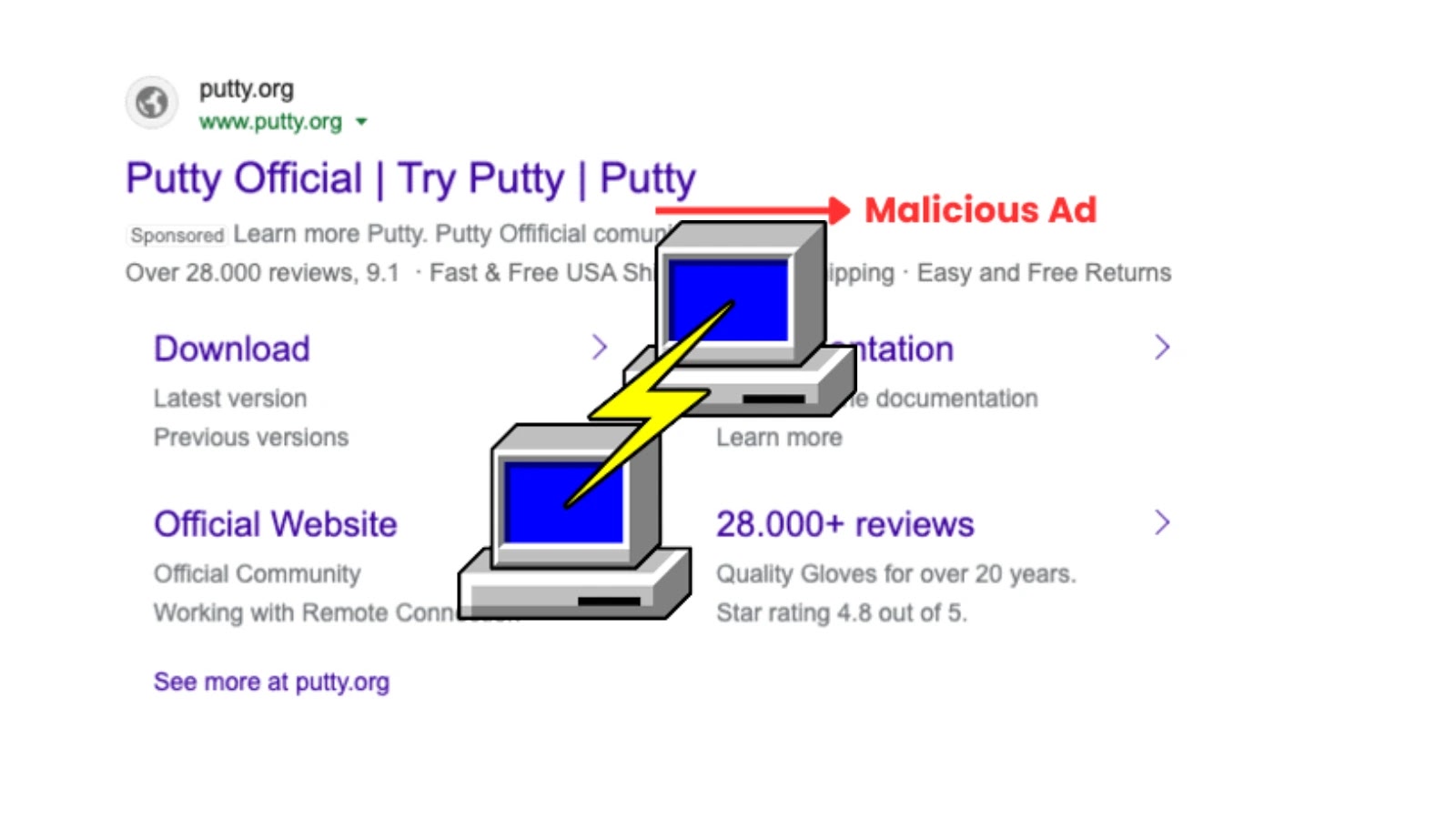

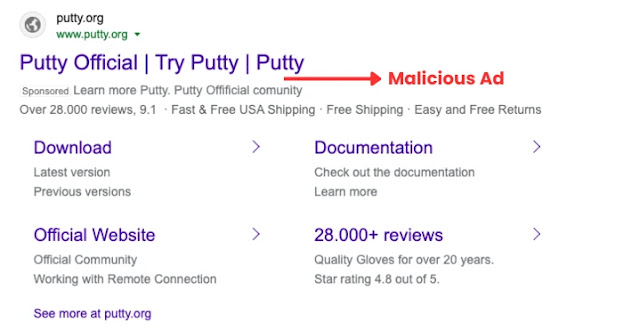

Зловмисна кампанія використовує маніпулювання пошуковою системою для сприяння підробленим сайтам завантаження, які тісно імітують законні сховища програмного забезпечення. Коли ІТ-професіонали шукають ці основні інструменти, їм представлені спонсоровані рекламні та отруєні результати пошуку, які перенаправляють їх на домени, керовані зловмисниками.

Ключові цільові інструменти включають:

- Putty: Популярний клієнт SSH, який використовується для захищених віддалених з'єднань

- WinSCP: Клієнт SFTP/FTP для безпечних переказів файлів

Технічні деталі нападу

Після завантаження та виконання трояналізованих інсталяторів жертви несвідомо встановлюють витончений задній частину, відомий як Oyster/Broomstick. Це зловмисне програмне забезпечення використовує вдосконалені механізми стійкості, які роблять його особливо небезпечним для підприємств.

Backdoor встановлює наполегливість:

- Заплановані завдання, які виконуються кожні три хвилини

- Зловмисне виконання DLL (TWAIN_96.dll) через rundll32.exe

- Методи реєстрації DLL з використанням функції експорту Dllegisterserver

Кампанія спеціально орієнтована на ІТ -фахівців та системних адміністраторів, оскільки ці користувачі, як правило, мають підвищені привілеї в корпоративних мережах. Це робить їх цінними цілями для суб'єктів загрози, які прагнуть:

- Швидко пошириться через підприємницькі мережі.

- Доступ до чутливих організаційних даних.

- Контроль посилення над контролерами домену.

- Розгорніть додаткові корисні навантаження з шкідливих програм, включаючи програмне забезпечення.

Атака використовує часту потребу ІТ -професіоналів завантажувати адміністративні інструменти, роблячи аспект соціальної інженерії особливо ефективним.

Багато адміністраторів покладаються на пошукові системи, щоб швидко знайти програмне забезпечення, створюючи можливість зловмисникам перехопити ці пошуки з шкідливими результатами.

Арктичний вовк визначив кілька доменів, пов’язаних з цією кампанією, які організації повинні негайно заблокувати:

- оновлення[.]com

- Zephyrhype[.]com

- шпаклівка[.]пробігати

- шпаклівка[.]ставити

- путті[.]org

Рекомендації для організацій

Впровадити довірені практики збору програмного забезпечення:

- Забороняє персоналу використовувати пошукові системи для пошуку адміністративних інструментів.

- Встановити перевірені внутрішні сховища програмного забезпечення.

- Вимагають прямої навігації до офіційних веб -сайтів постачальників.

- Впроваджуйте сувору політику завантаження для ІТ -інструментів.

Розгортання захисту рівня мережі:

- Блокуйте ідентифіковані зловмисні домени на рівні брандмауера.

- Реалізуйте фільтрацію DNS для запобігання доступу до відомих поганих доменів.

- Стежте за підозрілими запланованими завданнями та виконанням DLL.

- Розгортання рішень для виявлення та відповіді кінцевої точки (EDR).

Ця кампанія являє собою еволюцію в цілеспрямованих атаках проти ІТ -інфраструктури. Аналогічні кампанії з отруєння SEO значно збільшилися, коли експерти з кібербезпеки відзначали збільшення на 103% у 2024 році.

Націлювання на необхідні ІТ -інструменти демонструє, як суб'єкти загрози адаптують свою тактику для використання щоденних робочих процесів своїх жертв.

Відкриття цієї кампанії підкреслює критичне значення впровадження надійних практик кібербезпеки, особливо навколо придбання програмного забезпечення та захисту кінцевої точки.

Організації повинні залишатися пильними, оскільки зловмисники продовжують розвивати свої методи для обходу традиційних заходів безпеки та націлювання на самих професіоналів, відповідальних за підтримку безпеки мережі.

Дослідіть поведінку в прямому ефірі, простежте кожен крок нападу та прийміть швидше, розумніші рішення щодо безпеки -> Спробуйте будь -який.run зараз